P.3, Q. Gò Vấp, HCM

Thứ hai đến thứ bảy

- Trang chủ

- Giải pháp BSO

- Thiết bị wifi 4G không giới hạn băng thông

- Giải pháp an toàn cho ngôi nhà bạn

- Giải pháp quản lý tính tiền nhà hàng cafe quán ăn

- Giải pháp quản lý bán lẻ

- Quản lý bán hàng thời trang

- Giải pháp Landing page

- Phần mềm quản lý hàng hóa

- Mail google cho doanh nghiệp

- Giải pháp Firewall

- Thiết bị bảo an cảnh báo chống trộm

- Shop

- Triển khai

- Câu chuyện kinh Doanh

- Contact

- Tìm hiểu thêm

Cấu hình bảo vệ truy cập sử dụng Port Knocking (RouterOS)

Port Knocking là một phương pháp được sử dụng để mở quyền truy cập vào một số cổng nhất định đã bị tường lửa chặn trên các thiết bị mạng bằng cách gửi các gói hoặc kết nối nhất định. Kết nối có thể là giao thức TCP, UDP hoặc ICMP.

Nếu kết nối do máy chủ gửi đi phù hợp với các quy tắc Knock được áp dụng, thì tường lửa sẽ tự động cung cấp quyền truy cập vào cổng bị chặn.

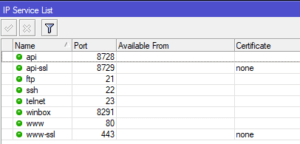

Bằng cách này, các thiết bị mạng như bộ định tuyến sẽ an toàn hơn, vì quản trị viên mạng có thể chặn các cổng dễ bị tấn công như Winbox (tcp 8291), SSH (tcp 22), Telnet (tcp 23) hoặc webfig (tcp 80)… . Nếu hoàn tất cài đặt, các cổng hiện diện trước đó xem như đã đóng.

Từ phía quản trị viên mạng, bạn vẫn có thể cấu hình và giám sát nhưng với các bước đặc biệt (gõ) để tường lửa có thể cho phép chính bạn dễ dàng truy cập vào các cổng Winbox, SSH, v.v.

1. Cấu hình trên bộ định tuyến

Giả sử chúng tôi mở tất cả các cổng: 21,22,23,8291,80,443… trên Router Mikrotik.

Để truy cập vào các dịch vụ này, tương ứng các cổng phía trên, chúng tôi đặt ra một thử thách như sau:

Đầu tiên, phải gửi một gói tin đến cổng 3344 trên Router; sau đó gửi một gói tin đến cổng 4455; kế tiếp gửi một gói tin đến cổng 5566; một gói tin đến cổng 6677; và một gói tin đến cổng 7711. (Chúng tôi sẽ hướng dẫn cách gửi gói tin đến cổng, tại phần sau).

Trình tự thực hiện lần lượt: 3344 > 4455 > 5566 > 6677 > 7711 .

! Chỉ cần thực hiện không đúng trình tự này, các khách hàng sẽ chặn truy cập.

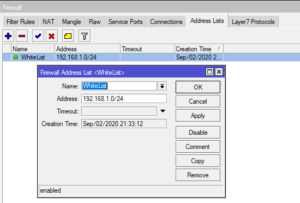

Bước 1. Tạo một nhóm các IP, không bị chặn bởi Knocking.

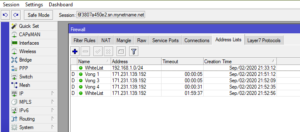

Tại Menu IP – Firewall – Thẻ Address Lists.

Chúng tôi khởi tạo một danh sách với tên gọi: WhiteList

Các mạng nội bộ có thể truy cập vào bộ định tuyến mà không có giới hạn bởi Port Knocking.

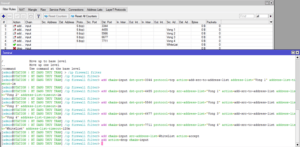

Bước 2. Sử dụng danh sách để tạo thứ tự danh sách và vòng lặp sắp xếp địa chỉ.

/ip firewall filter

add chain=input dst-port=3344 protocol=tcp action=add-src-to-address-list address-list=”Vong 1″ address-list-timeout=1m

add chain=input dst-port=4455 protocol=tcp src-address-list=”Vong 1″ action=add-src-to-address-list address-list=”Vong 2″ address-list-timeout=1m

add chain=input dst-port=5566 protocol=tcp src-address-list=”Vong 2″ action=add-src-to-address-list address-list=”Vong 3″ address-list-timeout=1m

add chain=input dst-port=6677 protocol=tcp src-address-list=”Vong 3″ action=add-src-to-address-list address-list=”Vong 4″ address-list-timeout=1m

add chain=input dst-port=7711 protocol=tcp src-address-list=”Vong 4″ action=add-src-to-address-list address-list=”WhiteList” address-list-timeout=120m

add chain=input src-address-list=WhiteList action=accept

add action=drop chain=input

Sao chép và dán các tệp lệnh vào cửa sổ Terminal.

Với bất kì Router nào của Mikrotik, bất kì phiên bản RouterOS nào cũng hoạt động được; bất kì cấu hình nào sẵn có trước đây.

! Mặc định, khi các lệnh được cài đặt thành công. Nếu kết nối Winbox từ xa qua Internet của bạn đều bị chặn lại – nếu không có địa chỉ trong danh sách WhiteList, ngoại trừ danh sách địa chỉ mạng đã gán sẵn trước đó.

2. Thử nghiệm

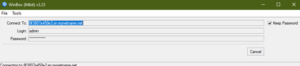

Nếu truy cập trực tiếp vào bộ định tuyến từ Internet, bạn không thể kết nối.

Giờ đây, để bộ định tuyến chấp nhận lưu lượng, từ bên ngoài Internet sẽ phải gõ cửa theo trình tự 3344 > 4455 > 5566 > 6677 > 7711 mới có thể truy cập vào dịch vụ trên Router hoặc trong mạng nội bộ.

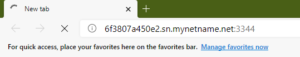

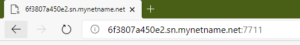

Bằng cách mở trình duyệt và gán chỉ số cổng ngay sau liên kết truy cập, chẳng hạn: 6f3807a450e2.sn.mynetname.net:3344

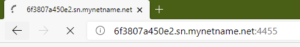

Cũng thực hiện tương tự, nhưng cổng sẽ thay đổi thành: 6f3807a450e2.sn.mynetname.net:4455

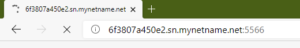

Tiếp tục tương tự, nhưng cổng sẽ thay đổi thành: 6f3807a450e2.sn.mynetname.net:5566

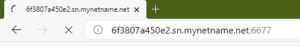

Tiếp tục tương tự, nhưng cổng sẽ thay đổi thành: 6f3807a450e2.sn.mynetname.net:6677

Cuối cùng, cổng sẽ thay đổi thành: 6f3807a450e2.sn.mynetname.net:7711

Thử kết nối lại bộ định tuyến, và tất nhiên việc truy cập đã thành công.

Với quy tắc này, việc truy cập từ các nguồn không tin cậy có thể kiểm soát triệt để, và trên hết phương pháp này có thể giúp người quản lý chặn những kẻ vô trách nhiệm truy cập trái phép vào bộ định tuyến cũng như chặn tấn công DoS/DDoS vào dịch vụ trên bộ định tuyến.

Chúc các bạn thành công.

Nguồn: Routerikvn

Bài viết mới

- ‘Việt Nam là nhà xuất khẩu ứng dụng di động lớn tại châu Á’

- Nhà đầu tư nên làm gì sau khi chứng khoán phục hồi mạnh?

- Người tiêu dùng Việt đang dần hồi phục niềm tin

- Cơn ‘địa chấn kinh tế’ rung chuyển châu Á

- Tổng Bí thư: Tiến tới miễn viện phí cho toàn dân

- SJC dự tính doanh số bán vàng năm nay tăng vọt