P.3, Q. Gò Vấp, HCM

Thứ hai đến thứ bảy

- Trang chủ

- Giải pháp BSO

- Thiết bị wifi 4G không giới hạn băng thông

- Giải pháp an toàn cho ngôi nhà bạn

- Giải pháp quản lý tính tiền nhà hàng cafe quán ăn

- Giải pháp quản lý bán lẻ

- Quản lý bán hàng thời trang

- Giải pháp Landing page

- Phần mềm quản lý hàng hóa

- Mail google cho doanh nghiệp

- Giải pháp Firewall

- Thiết bị bảo an cảnh báo chống trộm

- Shop

- Triển khai

- Câu chuyện kinh Doanh

- Contact

- Tìm hiểu thêm

Ngăn chặn DHCP Rouge sử dụng DHCP Snooping trên Router OS

Trong bài viết này, chúng ta sẽ thảo luận về một phương pháp khác để ngăn chặn DHCP Rogue bằng cách sử dụng tính năng DHCP Snooping trên Mikrotik.

Giao thức cấu hình máy chủ cấp phát địa chỉ IP động hoặc thường được gọi là DHCP. DHCP là một trong những tính năng trên Mikrotik RouterOS bao gồm 2 phần là DHCP Server và DHCP Client. DHCP Server thường được sử dụng để phân phối các cấu hình mạng cho các máy khách một cách tự động. Ví dụ, chẳng hạn như Địa chỉ IP, Netmask, Gateway, DNS, v.v. Việc sử dụng DHCP nhằm mục đích để người dùng hoặc quản trị viên không cần thiết lập địa chỉ mạng trên máy khách theo cách thủ công.

Chính vì việc cấp phát địa chỉ IP tự động chưa có xác thực giữa máy chủ DHCP và thiết bị khách, giao thức này có thể dễ dàng bị can thiệp bởi bên thứ ba.

Rogue DHCP Server được xem là một nguy cơ tấn công vào giao thức mạng này, nếu chúng thực hiện có chủ đích bởi những kẻ vô trách nhiệm; hoặc đó là một sự cố nếu có nhân viên tự ý gắn bộ định tuyến vào mạng của chúng tôi.

Rogue DHCP Server thực hiện khai thác lỗ hổng bảo mật trong cơ chế cấu hình địa chỉ mạng sử dụng DHCP. Rogue DHCP Server cung cấp cấu hình địa chỉ mạng không chính xác cho các thiết bị cuối là thành viên của mạng với mục đích tạo ra các cuộc tấn công mạng dưới hình thức kẻ gian ở giữa , do đó nó có thể gây ra mối đe dọa đến quyền riêng tư của các khách hàng là thành viên của mạng .

– Bắt đầu từ phiên bản RouterOS 6.43 , Mikrotik đã phát hành một tính năng mới, đó là DHCP Snooping . DHCP Snooping là một tính năng bảo mật Lớp 2, được sử dụng để hạn chế các Máy chủ DHCP trái phép hoặc không được công nhận cung cấp thông tin độc hại cho máy khách. DHCP Snooping có thể được thực hiện trên Mikrotik Bridge, trên các thiết bị RouterBoard hoặc các thiết bị chuyển mạch như Cloud Router Series.

– Trong RouterOS, bạn có thể chỉ định cổng nào trong Cầu nối là cổng đáng tin cậy (Trusted) và cổng nào không đáng tin cậy (Untrused) . Trusted được sử dụng để xác định vị trí của Máy chủ DHCP gốc và nơi thông tin DHCP được truyền đến toàn mạng. Trong khi đó nếu có Máy chủ DHCP trên cổng Không tin cậy, thì chúng sẽ bọ loại bỏ.

– DHCP Option 82 là trường thông tin bổ sung ( sử dụng ID mạch tác nhân – Agent Circuit ID và ID tác nhân từ xa – Agent Remote ID ) được cung cấp bởi tính năng DHCP Snooping cho phép xác định chính thiết bị nào cung cấp dịch vụ DHCP và máy khách trong mạng.

1. Quy trình DHCP.

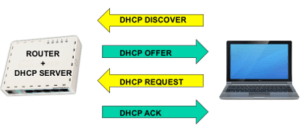

DHCP (Dynamic Host Configuration Protocol) là một giao thức được sử dụng để gán / phân phối động địa chỉ IP cho các thiết bị khách trên mạng. Trong chính MikroTik, nó có thể hoạt động như một DHCP Sever hoặc DHCP Client.

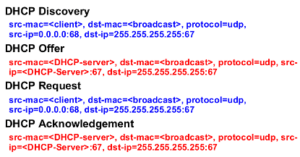

Đối với chính quy trình, DHCP sử dụng giao thức truyền tải UDP (User Datagram Protocol) với các cổng 67 (Dành cho Máy chủ) và 68 (Dành cho Máy khách). Nếu được mô tả bằng sơ đồ quy trình DHCP như sau:

Bằng cách biết cách hoạt động của DHCP ở trên, chúng ta có thể lọc lưu lượng để ngăn các máy chủ DHCP khác can thiệp vào mạng. Trong ví dụ này, những gì chúng ta sẽ lọc là lưu lượng DHCP Discovery từ máy khách .

2. Ví dụ minh họa.

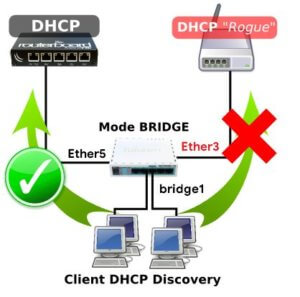

Ví dụ: có một cấu trúc liên kết mạng trong đó trong một mạng IP / mạng con / phân đoạn có một Máy chủ DHCP đang hoạt động. Vô tình có một Máy chủ DHCP khác đang hoạt động chẳng hạn một modem gắn vào, vì vậy có khả năng Máy khách sẽ nhận được địa chỉ IP từ Máy chủ DHCP Rogue này.

Kết quả là kết nối tại máy khách bị gián đoạn, máy khách không thể truy cập internet vì nhận được thông tin IP không khớp. Trong ví dụ này, chúng tôi sẽ chặn lưu lượng truy cập DHCP Discover từ các máy khách không phải là máy chủ DHCP ban đầu.

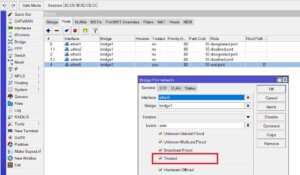

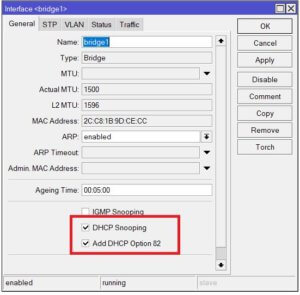

Trong trường hợp này, trên bộ chuyển mạch Mikrotik, kích hoạt tính năng DHCP Snooping và bật DHCP Option 82 trên cầu. Các bước có thể được thực hiện như sau: Chuyển đến menu Bridge, nhấp chọn vào bridge1. Đánh dấu chọn vào DHCP Snopping và Add DHCP Option 82.

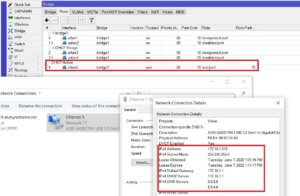

Bước tiếp theo, kích hoạt trạng thái tin cậy (Trusted) cho giao diện kết nối với máy chủ DHCP gốc. Đảm bảo rằng chỉ các giao diện trỏ đến Máy chủ DHCP ban đầu mời được tích Đáng tin cậy.

Chuyển đến Menu Bridge và chọn thẻ Ports.

3. Giai đoạn thử nghiệm.

Trong trường hợp thử nghiệm đầu tiên, giả sử máy chủ DHCP gốc bị lỗi và lúc này, thiết bị khách sẽ không thể tìm kiếm máy chủ nào khác, ngoài máy chủ được gán với giao diện Đáng Tin Cậy.

Trường hợp tiếp theo, máy chủ DHCP gốc hoạt động, máy khách nhận được địa chỉ IP từ máy chủ phân phối. Tất nhiên, máy chủ DHCP còn lại sẽ không thể phân phối đến máy khách, vì chúng ở giao diện không tin cậy.

Bằng cách này, máy khách sẽ chỉ nhận được Địa chỉ IP từ Máy chủ DHCP ban đầu. Nếu có một Máy chủ DHCP khác được kết nối với một giao diện không phải là ether5, thì Máy chủ DHCP sẽ bị loại bỏ.

DHCP Snooping có thể là một giải pháp bảo mật Máy chủ DHCP để không cho phép bất kỳ một máy chủ DHCP nào khác tồn tại trên mạng của bạn. Máy khách sẽ chỉ nhận được cấu hình IP từ các giao diện được tin cậy ( Trusted ).

Nguồn: Routerikvn

Bài viết mới

- ‘Việt Nam là nhà xuất khẩu ứng dụng di động lớn tại châu Á’

- Nhà đầu tư nên làm gì sau khi chứng khoán phục hồi mạnh?

- Người tiêu dùng Việt đang dần hồi phục niềm tin

- Cơn ‘địa chấn kinh tế’ rung chuyển châu Á

- Tổng Bí thư: Tiến tới miễn viện phí cho toàn dân

- SJC dự tính doanh số bán vàng năm nay tăng vọt