P.3, Q. Gò Vấp, HCM

Thứ hai đến thứ bảy

- Trang chủ

- Giải pháp BSO

- Thiết bị wifi 4G không giới hạn băng thông

- Giải pháp an toàn cho ngôi nhà bạn

- Giải pháp quản lý tính tiền nhà hàng cafe quán ăn

- Giải pháp quản lý bán lẻ

- Quản lý bán hàng thời trang

- Giải pháp Landing page

- Phần mềm quản lý hàng hóa

- Mail google cho doanh nghiệp

- Giải pháp Firewall

- Thiết bị bảo an cảnh báo chống trộm

- Shop

- Triển khai

- Câu chuyện kinh Doanh

- Contact

- Tìm hiểu thêm

Sử dụng tường lửa để chặn tấn công DoS/DDoS

Hầu hết trong số các hạ tầng mạng ngày nay, chúng ta đều kết nối với thế giới Internet để cung cấp các nội dung để làm việc cũng như là giải trí. Bạn có thể sử dụng mạng Internet tại Quán Cafe để kết nối với các phần mềm tại văn phòng để làm việc, hay là lướt các thông tin trên mạng xã hội và sau đó là thực hiện tải các nội dung giải trí về máy. Tất nhiên, đứng ở góc nhìn khách hàng thì việc truy cập cần trở nên nhanh chóng và thuận tiện. Thế nhưng, đối với kỹ thuật viên để cung cấp các dịch vụ hoạt động một cách liên tục, chúng ta cần định các cấu hình dự phòng, tính năng cân bằng tải nhiều kết nối liên tục.

Đó là việc trang bị dự phòng các kết nối, còn việc lọc các nội dung truy cập vào hệ thống máy chủ cung cấp các dịch vụ thì sao nhỉ? Có phải trước khi thiết lập các cấu hình Router cho ra Internet, trước tiên chúng ta phải cung cấp khả năng bảo mật cho Router. Bạn có thể bắt đầu từ việc đơn giản nhất, đó là thay đổi tên người dùng và mật khẩu của Router, sau đó đóng các dịch vụ không dùng đến và vô hiệu hóa tính năng khám phá Neighbor…

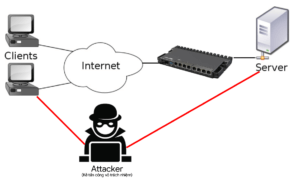

Trong bài viết này, chúng tôi sẽ cung cấp một vài thủ thuật để ngăn các thiết bị máy chủ trong mạng nội bộ của bạn khỏi bị tấn công DDOS bằng Bộ định tuyến Mikrotik. DoS hay DDOS là viết tắt của từ chối dịch vụ phân tán (Denial-of-service (DoS) hoặc Distributed Denial-Of-Service (DDoS)), trong đó DDOS là một kiểu tấn công được thực hiện bằng cách làm ngập lưu lượng truy cập trên mạng. Với DDOS này, lưu lượng trên mạng sẽ bị đầy và khiến tài nguyên của máy chủ tăng lên.

1./ Cấu hình

Đầu tiên, chúng tôi sẽ gửi mọi kết nối thiết lập mới đến chuỗi tường lửa, cụ thể nơi chúng tôi sẽ phát hiện DDoS (Lưu ý: detect-ddos là chuỗi phát hiện ddos):

/ip/firewall/filter/add chain=forward connection-state=new action=jump jump-target=detect-ddos

Ngay sau đó một chuỗi mới có tên detect-ddos, chúng tôi sẽ thêm quy tắc sau với tham số “dst-limit”. Tham số này được viết ở định dạng sau : dst-limit = count [/ time], burst, mode [/ expire] . Chúng tôi sẽ so khớp 32 gói với 32 gói bùng nổ (burst) dựa trên luồng địa chỉ nguồn và đích, luồng này đổi mới sau mỗi 10 giây.

Quy tắc sẽ hoạt động cho đến khi vượt quá tỷ lệ nhất định.

/ip/firewall/filter/add chain=detect-ddos dst-limit=32,32,src-and-dst-addresses/10s action=return

Cho đến tại lúc này, tất cả lưu lượng hợp pháp sẽ đi qua “action = return”, nhưng trong trường hợp bộ đệm “dst-limit” của DoS / DDoS phát hiện, ngay lúc đó một quy tắc sẽ không “bắt” bất kỳ lưu lượng mới nào. Dưới đây là các quy tắc tiếp theo, sẽ đối phó với cuộc tấn công. Hãy bắt đầu với việc tạo một danh sách cho những kẻ tấn công và nạn nhân mà chúng ta sẽ đưa ra:

ip/firewall/address-list/add list=ddos-attackers

ip/firewall/address-list/add list=ddos-targets

ip/firewall/raw/add chain=prerouting action=drop src-address-list=ddos-attackers dst-address-list=dddos-targets

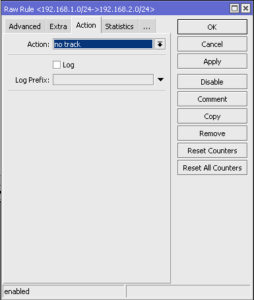

Khi sử dụng hành động không theo dõi, việc chuyển mạch hoặc định tuyến trong mạng có thể có thêm đòn bẩy và không gây gánh nặng cho CPU. Và nếu có các gói đã được đánh dấu là bỏ qua và không đi qua theo dõi kết nối, thì việc khử phân mảnh cho gói đó sẽ không xảy ra. Có thể thực hiện điều này để giảm tải cho CPU khi kết nối 2 site bằng VPN. Mà chúng ta có thể sẽ thảo luận trong các bài viết khác của chúng tôi

Nguồn: Routerikvn

Bài viết mới

- ‘Việt Nam là nhà xuất khẩu ứng dụng di động lớn tại châu Á’

- Nhà đầu tư nên làm gì sau khi chứng khoán phục hồi mạnh?

- Người tiêu dùng Việt đang dần hồi phục niềm tin

- Cơn ‘địa chấn kinh tế’ rung chuyển châu Á

- Tổng Bí thư: Tiến tới miễn viện phí cho toàn dân

- SJC dự tính doanh số bán vàng năm nay tăng vọt